No solo computadoras formaron parte del ataque de la semana pasada contra estructuras clave de internet en los EEUU y Europa. Más allá de las evidencias, la decisión de una empresa china acerca de retirar del mercado millones de cámaras y grabadoras dejó en claro las responsabilidades.

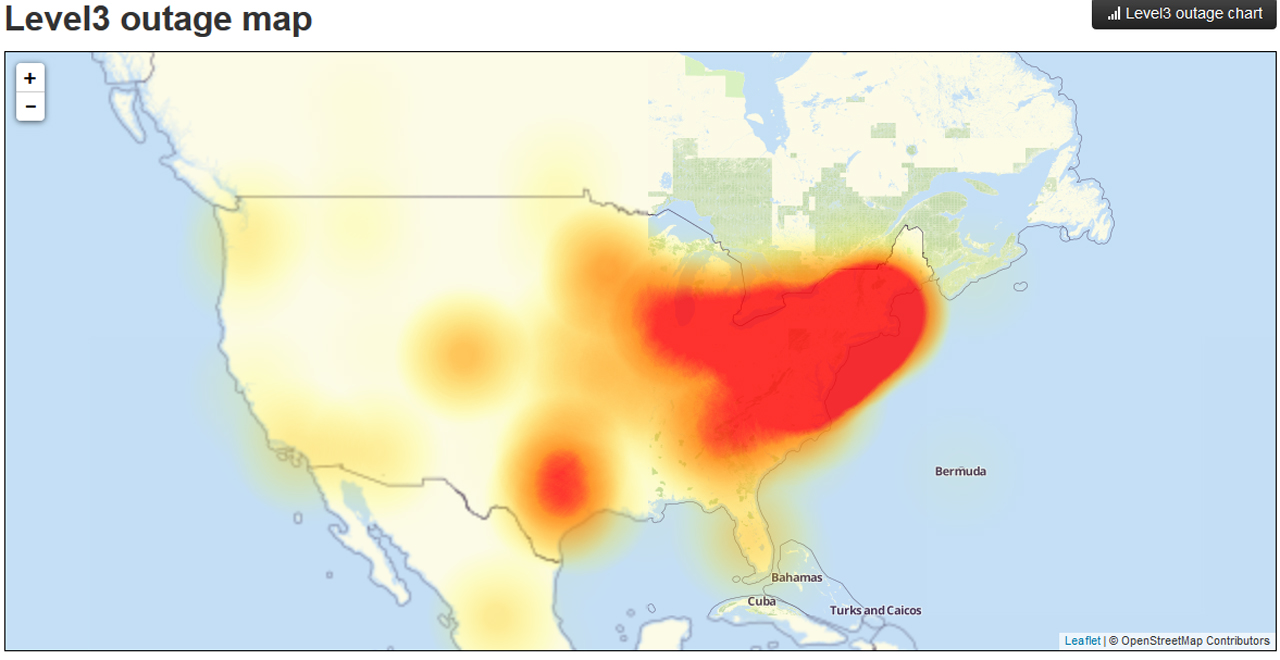

Hangzhou Xiongmai Technology tomó la decisión luego de comprobar que varios de sus productos pudieron ser controlados por piratas para realizar el ataque contra los servidores de Dyn, que afectó a Twitter, Netflix, Spotify, Reddit, The Guardian, The New York Times, CNN, Guardian.co.uk, HBO Now, PayPal, Pinterest, PlayStation Network, Recode, Storify, The Verge, Fox News, Soundcloud, WSJ.com, time.com, xbox.com, dailynews.com, BBC, y CNBC.com, entre otros.

¿Por qué eran vulnerables? La principal razón es que los consumidores no cambiaron las contraseñas que vienen por defecto, algo que avivó los temores sobre qué ocurrirá en un futuro cercano cuando crezca la cantidad de dispositivos, incluso autos, conectados a internet.

El Ataque de Denegación de Servicio Distribuida, o DDoS por sus siglas en inglés, fue el que padeció Dyn: los piratas crean ejércitos de dispositivos conectados llamados bots y saturan servidores mediante una enorme cantidad de accesos que consumen el ancho de banda de la red de la víctima; así, los servidores se sobrecargan y los sitios dejan de estar accesibles.

«El problema con los dispositivos conectados de consumidores es que en realidad no hay un firewall entre los dispositivos y la internet pública», dijo Tracy Tsai, analista de Gartner, señalando que muchos consumidores dejan la configuración por defecto en sus aparatos por comodidad sin conocer el riesgo que eso implica.

La mayor parte del tráfico fraudulento dirigido contra Dyn procedía de cámaras y dispositivos de grabación conectados a internet que tenían componentes fabricados por Xiongmai, indicaron investigadores de la firma de ciberseguridad Flashpoint.